DDoS-атаки (Distributed Denial of Service — распределённая атака отказа в обслуживании) является одной из самых распространённых и разрушительных форм киберугроз, направленных на нарушение доступности веб-сервисов, сетей или приложений посредством массовой перегрузки трафиком.

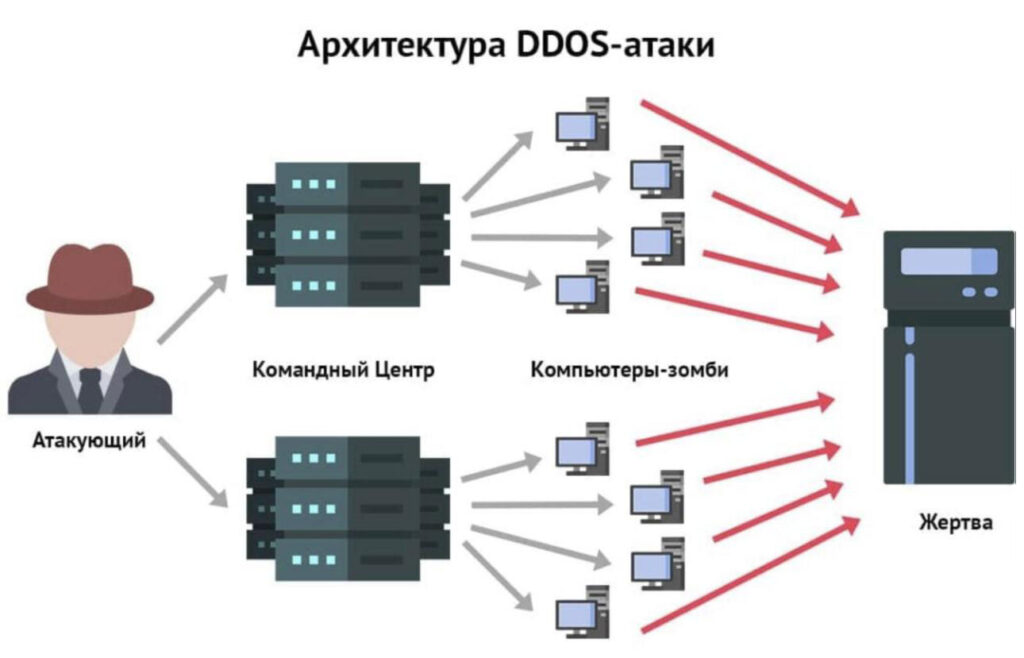

Основная задача подобных атак злоумышленников заключается в блокировании доступа легитимных пользователей к целевым ресурсам за счёт создания чрезмерной нагрузки на сервер. Особая опасность подобных атак обусловлена использованием большого количества предварительно заражённых устройств, объединённых в ботнет-сети, которые одновременно генерируют вредоносный трафик. Механизмы функционирования DDoS-атак существенно отличаются от классических DoS-атак, осуществляемых с одного источника.

В случае DDoS-атаки инициируется координированная активность множества устройств, осуществляющих массовую отправку запросов к целевому объекту (как правило, определённому сайту). Объединённые в большую сеть боты (устройства), в число которых могут входить компьютеры, смартфоны, серверы и устройства интернета вещей (IoT — Internet of Things), такие как IP-камеры, интеллектуальные колонки, маршрутизаторы и бытовая техника со смарт-функционалом и доступом в Интернет. Все эти юниты предварительно заражаются вредоносным программным обеспечением и потом используются без ведома владельцев.

Злоумышленник запускает атаку, передавая управляющую команду ботнету, после чего все компьютерные устройства начинают синхронно направлять трафик на сервер-мишень, что приводит к превышению объёмов обработки и, как следствие, к замедлению работы или полной недоступности сервиса.

Классификация DDoS-атак базируется на уровнях сетевой модели OSI и уязвимостях, использованных злоумышленниками.

Выделяют следующие основные типы атак:

1. На уровне приложений (Layer 7), целью которых является перегрузка функциональных возможностей веб-приложений.

Примерами такой активности служат:

• HTTP-флуд — генерация большого числа HTTP-запросов (GET, POST), имитирующих пользовательские действия, что приводит к расходу серверных ресурсов на обработку фиктивных запросов.

• Slowloris — установление множества HTTP-соединений с медленной передачей данных, что заставляет сервер удерживать открытые соединения и препятствует обслуживанию новых запросов.

2. Протокольные атаки, которые эксплуатируют слабости сетевых протоколов:

• TCP SYN-флуд — инициирование большого числа TCP-соединений без завершения процесса трёхстороннего «рукопожатия», в результате чего ресурсы сервера для обработки новых подключений истощаются.

• Ping of Death — отправка аномально больших ICMP-пакетов, что может привести к сбоям в сетевой инфраструктуре.

• Smurf и Fraggle-атаки — использование поддельных IP-адресов жертвы для организации рассылки ответных пакетов с большого числа устройств, вызывая перегрузку канала связи.

3. Сетевые атаки (L3/L4), направленные на создание чрезмерной нагрузки на каналы передачи данных:

• UDP-флуд — массовая отправка бессмысленных пакетов UDP, вынуждающая сервер затрачивать ресурсы на их обработку и отклонение.

• ICMP-флуд — беспрерывная передача запросов ping с попыткой ответа на каждый, что вызывает снижение пропускной способности.

• Атаки фрагментации — разбиение пакетов на мелкие фрагменты, которые не собираются корректно, что повышает нагрузку на обработку сетевых пакетов сервером.

4. Атаки усиления (Amplification), использующие открытые серверы DNS, NTP, SSDP или Memcached:

• Злоумышленники подменяют IP-адрес отправителя и направляют небольшие запросы на эти серверы, которые отвечают значительно увеличенными объёмами данных на адрес жертвы, создавая таким образом многократное усиление трафика.

5. Атаки переполнения буфера и истощения ресурсов, направленные на нарушение нормальной работы приложений:

• Переполнение буфера — передача объёмов данных, превышающих размер выделенного буфера, что может вызвать сбои или аварийное завершение работы программ.

• HTTP Keep-Alive — хакеры удерживают соединения с сервером длительное время, блокируя ресурсы и препятствуя обслуживанию новых подключений.

Опасность DDoS-атак заключается не только в возникновении временной недоступности сервисов, но и в серьёзных последствиях для бизнеса и информационной безопасности:

1. Отказ в обслуживании, частичный или полный, что выражается в невозможности обычным пользователям получить доступ к веб-сайтам, приложениям или API. Это приводит к остановке бизнес-процессов, снижению эффективности работы CRM и ERP-систем, а также затрудняет получение клиентами поддержки.

2. Финансовые издержки, выражающиеся в упущенной прибыли от приостановки деятельности в онлайн-продажах, компенсациях за нарушение соглашений об уровне обслуживания (SLA), расходах на восстановление и привлечение экспертов по кибербезопасности, а также в дополнительных затратах, связанных с перерасходом ресурсов облачных платформ.

В рамках крупных инцидентов финансовые потери могут достигать нескольких десятков или сотен тысяч рублей в час.

3. Репутационные риски, связанные с утратой доверия пользователей из-за частых сбоев и длительной недоступности сервисов. Пользователи склонны переходить к конкурентам, индекс лояльности клиентов снижается, а негативный публичный резонанс в СМИ усугубляет пессимизацию имиджа компании. Это особенно критично для банков, телекоммуникационных операторов, логистических компаний и сервисов SaaS.

4. Возможные утечки данных и реализация комплексных кибератак, поскольку DDoS используется как отвлекающий манёвр. Во время противодействия перегрузке системы киберпреступники могут внедрить вредоносное ПО, провести атаки нулевого дня (0-day), brute force, SQL-инъекции или похищения конфиденциальной информации. DDoS также может маскировать действия шифровальщиков и создавать условия для установки бэкдоров.

5. Перегрузка и физическая поломка оборудования, так как некоторые виды атак способны вывести из строя процессоры, сетевые интерфейсы, маршрутизаторы и брандмауэры вследствие чрезмерной нагрузки. В некоторых случаях возможно зависание устройств, требующих ручной перезагрузки, что особенно критично для систем с устаревшим оборудованием и отсутствием резервных мощностей.

6. Потеря позиций в системе индексирования поисковых систем: длительная недоступность сайта может привести к понижению ранжирования или исключению страниц из индекса, а также к маркировке ресурса как ненадёжного. Для ресурсов с высокой конкурентной средой подобные ухудшения приводят к значительному снижению посещаемости.

7. Нарушения в обслуживании клиентов, связанные с недоступностью CRM-систем, служб поддержки или автоматизированных чат-ботов, что вызывает увеличение количества жалоб, негативных отзывов и рост нагрузки на сотрудников поддержки, усугубляющий ситуацию.

8. Юридические последствия в виде штрафных санкций за нарушение требований законодательства по защите персональных данных (например, GDPR, ФЗ-152). При утечках данных или сбоях в обслуживании клиентов возможны судебные иски и существенные финансовые наказания.

Именно по целому ряду последствий, DDoS-атака является комплексной угрозой с многоуровневыми негативными эффектами, среди которых снижение доходов, потеря репутации, утечка данных, повреждение технической инфраструктуры и нарушение нормативных требований, что подчёркивает необходимость эффективной системы защиты.

Для минимизации рисков от DDoS-атак рекомендуется использование многоуровневых стратегий защиты, включающих следующие методы:

1. Применение облачных анти-DDoS-сервисов, таких как Cloudflare, Imperva Incapsula, Akamai Kona и Radware, специализирующихся на фильтрации вредоносного трафика и автоматическом подавлении атакующих юнитов.

Указанные решения размещаются между пользователями и целевым сервером, обеспечивая фильтрованный транзит трафика, что позволяет эффективно отсеивать подозрительные запросы.

2. Конфигурирование сетевого оборудования с использованием современных механизмов безопасности. Настройка файрволов и маршрутизаторов на ограничение числа соединений с одного IP-адреса, а также внедрение технологий Deep Packet Inspection (DPI) для выявления и блокирования вредоносных пакетов, обеспечивает базовую защиту сетевого уровня.

3. Внедрение распределения нагрузки (Load Balancing) для балансировки входящего трафика между несколькими серверами. Такой подход снижает вероятность перегрузки отдельного узла и повышает устойчивость инфраструктуры к атакам.

4. Использование географической фильтрации и блокировки IP-адресов или диапазонов, из которых происходит атака. Это позволяет эффективно ограничивать трафик с подозрительных регионов.

5. Автоматическое масштабирование вычислительных ресурсов в облачных платформах (например, AWS, Google Cloud, Microsoft Azure), что обеспечивает возможность оперативного увеличения мощности при пиковых нагрузках, минимизируя риск отказа.

6. Постоянный мониторинг и анализ логов в режиме реального времени, дающий возможность своевременного обнаружения и нейтрализации DDoS-атак до возникновения серьёзных последствий.

7. Регулярное обновление программного обеспечения и устранение известных уязвимостей в приложениях и сервисах, что снижает вероятность успешной эксплуатации систем злоумышленниками.

Любая разновидность DDoS-атаки представляет значительную угрозу в современном цифровом пространстве, способную затронуть не только технические компоненты инфраструктуры, но и имидж, финансовое состояние и юридическую безопасность организаций.

Комплексная, многоуровневая защита, включающая современные облачные решения, эффективную конфигурацию сетевого оборудования, постоянный мониторинг и своевременное обновление систем, является необходимым условием обеспечения стабильной и безопасной работы цифровых ресурсов. Только системный подход позволяет существенно снизить вероятность успешного проведения DDoS-атак и минимизировать потенциальные убытки.