Безопасность на уровне полупроводника имеет решающее значение для защиты аппаратного обеспечения вычислительных устройств, выступая в качестве основополагающего уровня для целостности данных и надёжности системы, во всё более цифровом мире.

В эпоху, когда данные — это новое золото, а цифровая инфраструктура составляет основу нашего общества, важность безопасности данных невозможно переоценить. Безопасность на уровне кремния относится к защитным мерам, встроенным на аппаратном уровне вычислительных устройств. Это фундаментальный фактор, который лежит в основе надёжности и функциональности всего: от бытовой электроники до критически важной инфраструктуры дата-центров.

Сейчас, когда мы вступаем в эпоху повсеместных вычислений, когда миллиарды подключённых устройств обмениваются данными каждую секунду, ставки на безопасность высоки, как никогда. Концепция безопасности на уровне кремния не нова. Однако сложность и изощрённость угроз, которые необходимо смягчать, резко изменились. Прошли те времена, когда было достаточно простой защиты по периметру. Сегодняшние архитекторы должны занять позицию «глубоко-эшелонированной защиты», когда несколько уровней мер безопасности интегрированы в сам процессор.

Такой упреждающий подход жизненно важен, поскольку функциональность и ценность устройств всё больше зависят от их способности надёжно защищать и обрабатывать конфиденциальные данные. Будь то финансовые транзакции, личная информация или государственная тайна, общим знаменателем является микросхема, которая обрабатывает и хранит эту информацию. Таким образом, целостность механизмов безопасности на уровне микросхем является первостепенной задачей, закладывающей основу доверия в эпоху цифровых технологий.

Корень доверия и криптографический IP

В основе безопасности на уровне микросхем лежит концепция «корня доверия» (Root-of-Trust, RoT), набора функций, которым система неявно доверяет, из-за их основополагающей роли. RoT обеспечивает безопасную отправную точку для загрузки системы и криптографических операций. Она невосприимчива к программным атакам, поскольку часто реализуется аппаратно. Этот краеугольный камень безопасности решает важные задачи, такие как загрузка, обновление встроенного ПО и управление криптографическими ключами, гарантируя, что на устройстве работает только аутентифицированный код.

С корнем доверия связана роль криптографического IP, который включает в себя аппаратные криптографические механизмы, предназначенные для выполнения задач шифрования и дешифровки. Эти криптографические модули служат рабочими лошадками для защиты данных, обеспечивая безопасное хранение и передачу данных, а также необходимы для таких функций, как конфиденциальность протокола связи, цифровые подписи и аутентификация пользователей.

И RoT, и Cryptography IP необходимы для безопасного процесса загрузки, который является первым шагом в цепочке событий, происходящих при включении устройства. В ходе этого процесса целостность и подлинность программного стека проверяются с помощью криптографических проверок, что с самого начала создаёт безопасную среду выполнения.

Чтобы понять их важность, рассмотрим аналогию с банковским хранилищем. В этой аналогии RoT — это комбинация хранилища, строго конфиденциальная и используемая для проверки личности лиц, пытающихся получить доступ к хранилищу. Криптография IP, с другой стороны, подобна усиленным стенам и запертым на время дверям — структурным особенностям, которые обеспечивают соблюдение протоколов и предотвращают несанкционированный доступ.

Эти технологии также обеспечивают безопасную сквозную связь, гарантируя, что данные остаются конфиденциальными и неизменяемыми во время передачи. С распространением Интернета вещей (IoT) и подключаемых устройств, защита данных при передаче стала столь же важной, как и их безопасность в состоянии покоя.

Несмотря на их надёжность, реализация корня доверия и криптографии IP не лишена проблем. Обеспечение того, чтобы эти меры безопасности сами по себе были невосприимчивы к злоупотреблениям, требует тщательного проектирования и регулярных обновлений, в ответ на меняющуюся картину угроз. Эти основополагающие технологии могут помогают снизить риски.

Защита ядра: проблемы проектирования SoC

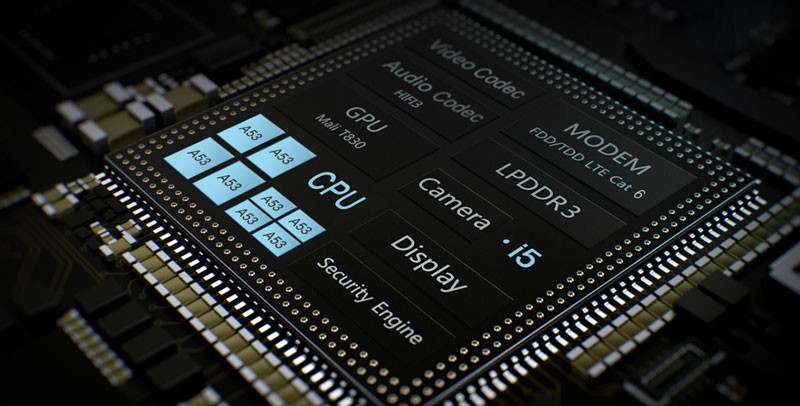

Современные системы на кристалле (SoC) — это чудеса интеграции, встраивания процессоров, памяти, ввода-вывода и различных других функций в один чип. Такая консолидация приносит огромные преимущества с точки зрения производительности и энергоэффективности, но также создаёт множество проблем, которые необходимо тщательно решать.

Одной из основных проблем является увеличение поверхности атаки. Те самые функции, которые делают SoC мощным (то есть возможность подключения, настраиваемость и интеллектуальные функции), также делают их более уязвимыми для атак. Чем больше строк кода, тем больше потенциальных ошибок или бэкдоров. Чем больше интерфейсов, тем больше точек входа для злоумышленников.

Кроме того, поскольку системы на кристалле становятся всё более сложными, обеспечение безопасности каждого компонента (от проектирования до вывода из эксплуатации) тоже усложняются. Эта сложность часто приводит к большему риску атак по побочным каналам, когда злоумышленник может получить конфиденциальную информацию на основе энергопотребления, электромагнитного излучения или даже времени вычислений.

Безопасность цепочки поставок представляет собой ещё одну серьёзную проблему. Процессорные устройства — это глобальные продукты, материалы и компоненты которых поставляются и проходят через множество поставщиков и стран. Каждый шаг в этой цепочке предоставляет злоумышленникам возможность внедрить уязвимости даже на физическом уровне.

Более того, потребность в скорости на рынках означает, что безопасность иногда может отходить на второй план, что приводит к уязвимости из-за спешки с доставкой продукции. В результате этого строгие процедуры тестирования и проверки безопасности необходимы, но их часто игнорируют или недооценивают.

Для решения этих проблем отрасль обратилась к различным стратегиям смягчения последствий. Одним из ключевых подходов является концепция «безопасности по дизайну», в которой меры рассматриваются на каждом этапе процесса проектирования и производства SoC. Этот подход включает в себя использование аппаратных функций, например, предоставляемых безопасными анклавами и доверенными средами выполнения, которые могут изолировать конфиденциальные операции от главного процессора и защитить их от программных атак.

Другая стратегия — регулярные проверки безопасности и обновления. Даже после развёртывания устройства, его уровень безопасности необходимо поддерживать и обновлять, так как всё время появляются новые угрозы. Это во многом аналогично тому, как регулярно устанавливаются обновления с исправлениями для программного обеспечения.

Наконец, использование передовых технологий и материалов изготовления может снизить физическую уязвимость, что усложнит их подделку или реконструирование. Чтобы противостоять проблемам безопасности в конструкциях SoC, полупроводниковая промышленность разработала набор стратегий смягчения последствий, которые укрепляют защиту этих сложных систем.

Первая линия защиты — безопасное архитектурное проектирование. Оно включает в себя внедрение аппаратных функций, таких как безопасная загрузка, доверенные среды выполнения и безопасное хранение ключей. Интегрируя эти элементы на этапе проектирования, системы на кристалле лучше справляются с попытками несанкционированного доступа и гарантируют, что критически важные операции останутся не скомпрометированными.

Многоуровневый подход к безопасности имеет решающее значение для защиты от широкого спектра потенциальных атак. Он предполагает реализацию нескольких уровней безопасности, которые работают вместе для защиты системы. Если один уровень нарушен, последующие уровни обеспечивают дополнительный уровень защиты, что затрудняет успех атаки.

Динамические меры безопасности, такие как мониторинг во время выполнения и обнаружение аномалий, также являются ключевыми. Эти системы могут обнаруживать подозрительное поведение и реагировать на него в режиме реального времени, обеспечивая гибкий уровень безопасности, который адаптируется к текущим угрозам.

Надёжное шифрование и криптография необходимы для обеспечения защиты данных, как при хранении, так и при передаче. Внедряются передовые стандарты шифрования и криптографические алгоритмы, которые гарантируют, что даже если информационные потоки будут перехвачены, они останутся нерасшифрованными без соответствующих ключей.

Регулярные проверки безопасности в совокупности с обновлениями встроенного ПО, гарантируют актуальность мер безопасности перед лицом развивающихся угроз. Эта стратегия включает в себя создание механизмов безопасного обновления, предотвращающих установку вредоносного встроенного кода.

Защита целостности цепочки поставок является ещё одним важным фактором, который включает в себя такие меры, как безопасные методы производства, упаковка с защитой от несанкционированного доступа и отслеживание компонентов, чтобы гарантировать, что SoC не будут скомпрометированы на любом этапе от производства до доставки конечному пользователю.

Наконец, для предотвращения непреднамеренных нарушений, необходимы обучение пользователей и строгие политики контроля доступа. Пользователи должны знать о функциях безопасности своих устройств и о том, как их правильно использовать, а контроль доступа гарантирует, что только авторизованные лица могут вносить изменения в конфигурацию системы или получать доступ к конфиденциальной информации.

Реализуя эти стратегии, разработчики и производители SoC могут создавать более безопасные системы, устойчивые как к текущим, так и к новым угрозам безопасности. Однако быстрые темпы технологических изменений означают, что бдительность и постоянное совершенствование являются обязательными. Безопасность – это не разовое достижение, а постоянный процесс адаптации и укрепления.

Обеспечение общей безопасности информационной структуры выходит за рамки одного решения — это непрерывная битва, в которой сочетаются инновации и бдительность. По мере развития технологий должны развиваться и стратегии, интегрирующие самые современные функции и внедряющие культуру безопасного пользования устройствами. Будущее зависит от коллективных усилий (прежде всего при проектировании и развёртывании) по обеспечению надёжности функционирования цифровых хранилищ информации.